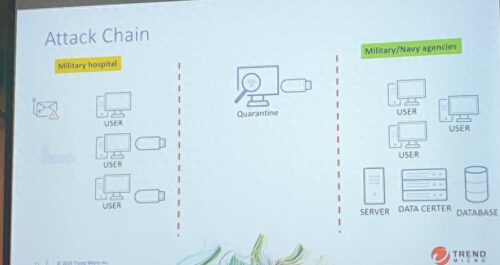

许多政府机关或是企业,对于极为机密的应用环境,可能认为采用实体隔离(Air-Gapped)的网络环境,与互联网隔绝,就能防范黑客入侵,但其实不然。因为,信息人员留下的数据传送管道,攻击者也可能利用相同的管道窃取。在HITCON2020上,网络威胁研究员Joey Chen,就对于锁定菲律宾军方发动的USB设备窃密攻击,揭秘了黑客组织使用的工具USBferry,来呼吁建设这种网络隔离环境的单位,不能只是完全依赖现有的防护机制,来确保进入隔离网络环境的数据无害。

一般来说,员工需要将档案带入这种封闭环境,企业采取的做法,很可能是通过所谓的「检疫机」,来扫描USB移动硬盘的档案,确认其中的内容无害,才允许这个设备连接封闭环境里的电脑,甚至有些企业会要求员工必须使用具备指纹识别功能的储存设备,来确保档案是由该名员工经手。而根据USBferry的命名,黑客显然就是针对这种数据存取的管道下手。

Joey Chen进一步指出,滥用这个攻击工具的黑客组织是Tropic Trooper,也被称为PiratePanda或是KeyBoy,主要的活动范围在亚洲,曾对中国台湾、菲律宾、越南等发动攻击,他们最早在2011年发现这个组织的踪迹。而此起滥用USBferry的攻击行动,该组织是锁定菲律宾军方窃取机密,不过,虽然是目标是军事单位,但是JoeyChen说,黑客的攻击途径,是先从信息安全意识较为薄弱的军队医院下手,然后再辗转渗透到军方的隔离网络环境。

为何黑客称他们的工具为USB「ferry」?Ferry这个字是来自中国的「摆渡攻击」,意思就是针对隔离网络来窃取机密资料的手段,利用外接储存设备来当作「渡船」,进而达到取得隔离网络数据的目的。

这种把USB移动硬盘(U盘)当做数据渡船的攻击手法,Joey Chen表示是在2014年开始出现,前身是名为「炮灰之王(PaoHuiKing)」的后门下载工具。但为何他们会发现USBferry和炮灰之王有所关联?JoeyChen说,因为两者有共同的特征,包含了使用相同的C&C中继站连接埠,还有都会在使用者字串(User Agent)标注攻击目标的对象信息等。再者,Tropic Trooper也在上述2种恶意程序里,注记详细的版本信息,这也与许多黑客组织的做法明显不同。

USBferry攻击的途径是从寄送钓鱼信给军医开始,进而让相关工具经由U盘传送到隔离网络环境,窃得机密档案后,再回传到黑客手上。

由于钓鱼信里附件档案看起来也很像军方文件,军医便很可能不疑有他就中招。更何况,经手U盘的人员还可能没有依照标准作业程序,跳过检测的步骤,让USBferry直接进入到隔离网络环境。

该恶意程序为了检查是否被携入到隔离网络,它会Ping特定的网址。一旦发现抵达这种网络环境里的电脑,USBferry会收集该电脑的系统信息,并复制特定格式的文件档案到U盘(例如,电脑C盘里所有DOC文件),再伺机准备把数据传送到外部。

但为何USBferry能够躲过进入隔离网络的检测机制?JoeyChen说,因为黑客采用罕见的规避侦测手法,例如复制恶意程序到系统复原文件夹(Recovery)路径,而对于窃得的机密文件,他们则是存放于U盘上的资源回收(Recycler)文件夹,由于一般人并不会特别留意这些文件夹里面的内容,因此也很难察觉有所异状。再者,在UF-1.0 20160226版的USBferry上,发现攻击者将恶意程序注入于受害电脑的RUNDLL32.EXE,只是从工作管理员的内容,企业几乎无从发现这个攻击行动的踪迹。

当USBferry成功窃得机密文件,并传送到能够对外联机的网络环境后,后续又是如何接应的呢?Tropic Trooper利用了Web Shell来建立后门,以便在受害单位无声无息将数据传送出去,而这系列的后门,后续发展出来就是该公司在今年中国台湾信息安全大会上揭露的WelcomeServer系列。

至于企业应当如何防范这种APT攻击手法?Joey Chen表示,相关人员应该无论U盘携入或是携出隔离网络环境,都要检查其中的内容,并比对档案的哈希值与大小,以免发生数据被黑客窜改,或是加入没有要携带出的档案等情况。

作者:@AI智慧

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如有侵权请联系网站管理员删除,联系邮箱1856753@qq.com。