/

这个周一有点不寻常,上班族们周末归来一大早就开始忙着修复电脑补丁、升级系统,这一切皆因一种名为WannaCry的电脑病毒。

5月12日晚,如同电影情节一般,上百个国家的网络被该病毒控制勒索,对于已经中病毒的计算机,人们除了无奈剩下只有等待。

然而袭击仍在升级中,昨天下午,国家网络与信息安全信息通报中心紧急发布了最新通知,WannaCry勒索病毒出现了变种:WannaCry2.0,该变种传播速度可能会更快。

近百个国家被入侵

据捷克网络安全企业爱维士公司统计,5月12日,全球99个国家和地区共遭遇超过7.5万次电脑病毒攻击,罪魁祸首是一个名为WannaCry的勒索软件。俄罗斯、英国、中国、乌克兰等国“中招”,其中英国医疗系统陷入瘫痪、大量病人无法就医。

最新数据显示,截至目前,该病毒攻击已扩散至100多个国家和地区,包括美、英、中、俄、西、意等。黑客向每台被操控的电脑索要300美元赎金。我国包括高校、能源、交通等多个重要信息系统在内的用户受到攻击,已对互联网络构成较严重的安全威胁。

一般来说,电脑用户会收到一封电子邮件,往往是打着工作邀约、发货清单、安全警告等“幌子”,但一旦打开相关链接,就会导致电脑中招。

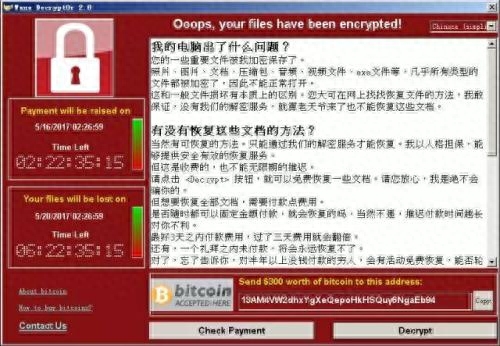

中招后,勒索软件通常会将用户系统上所有的文档、邮件、数据库、源代码、图片、压缩文件等多种文件进行某种形式的加密操作,使之不可用,或者通过修改系统配置文件,干扰用户正常使用系统,使系统的可用性降低。

勒索病毒的攻击正在持续发酵中

根据360威胁情报中心的统计,在短短一天多的时间,全球近百个国家的超过10万家组织和机构被攻陷,其中包括1600家美国组织,11200家俄罗斯组织。包括西班牙电信巨头TelefoniCA,电力公司Iberdrola,能源供应商Gas Natural在内的西班牙公司的网络系统也都瘫痪。葡萄牙电信、美国运输巨头FedEx、瑞典某当地政府、俄罗斯第二大移动通信运营商Megafon都已曝出相关的攻击事件。

国内已经有29372家机构组织的数十万台机器感染WannaCry,被感染的组织和机构已经覆盖了几乎所有地区,影响范围遍布高校、火车站、自助终端、邮政、加油站、医院、政府办事终端等多个领域。目前被感染的电脑数字还在不断增长中。

截至14日10时30分,国家互联网应急中心已监测到约242.3万个IP地址遭受“永恒之蓝”漏洞攻击;被该勒索软件感染的IP地址数量近3.5万个,其中中国境内IP约1.8万个。

昨天下午,国家网络与信息安全信息通报中心发布了紧急通报。

通报称,监测发现,在全球范围内爆发的WannaCry勒索病毒出现了变种:WannaCry2.0,与之前版本的不同是,这个变种取消了Kill Switch,不能通过注册某个域名来关闭变种勒索病毒的传播,据了解变种后勒索病毒传播速度可能会更快。请广大网民尽快升级安装Windows操作系统相关补丁,已感染病毒机器请立即断网,避免进一步传播感染。

此次袭击达到史无前例级别

欧盟刑警组织人士14日说,这次网络病毒袭击“达到史无前例的级别”,涉及超过150个国家和20万用户,要找到元凶需要进行复杂的国际调查。

病毒在周末扩散两天后,各地的生产生活都受到不同程度影响,中招的包括政府部门、医疗服务、公共交通、邮政、通信、汽车制造等多个领域。专家警告称,随着新的一周的到来,该病毒产生危害可能继续发酵,尤其是在亚洲。网络安全公司赛门铁克专家估计,目前该病毒造成的损失接近千万美元级别,未来的损失可能继续上升。

勒索病毒进入电脑后,会锁住用户的文件,要求用户支付赎金以换回文件。用户中该病毒后,电脑提示用户在规定期限内支付300美元赎金,便可恢复电脑资料;每耽搁数小时,赎金额度就会上涨一些,最高涨至600美元。俄罗斯卡巴斯基实验室研究员库尔特·鲍姆加特纳说:“在支付赎金的用户中,多数人在最初几小时内就乖乖掏出300美元。”

微软3月就已发布针对此类勒索软件的补丁,但许多用户尚未安装。13日,微软宣布这一补丁完全免费使用,所有用户都可下载安装。

俄罗斯卡巴斯基实验室和捷克网络安全企业爱维士公司均认为,此次受攻击最严重的是俄罗斯。俄内务部、卫生部、俄罗斯储蓄银行、铁路系统均报告受到攻击。内务部1000台电脑被攻击,但发言人说没有造成泄密;卫生部说攻击“被有效压制”;俄央行说,银行机构的数据没有泄露;俄铁路系统表示,铁路运行未受到影响。

英国公共卫生体系国民保健制度(NHS)则受到严重影响。该国的技术专家13日仍在忙碌,以尽快恢复NHS的运转。英国内政大臣安伯·拉德13日说,45个公共医疗组织受到黑客病毒攻击,但病人数据未被盗取。受攻击影响,除急症外,病人被要求不要到医院就医,就连化疗部门也暂停了医疗服务。

英国媒体报道,大部分公共医疗组织的电脑操作系统陈旧,没有更新安全程序。

受此次病毒攻击影响的还包括中国的一些校园网络、印度尼西亚的数家医院、美国联邦快递公司、西班牙电话公司、日产汽车公司位于英国的工厂、法国雷诺汽车公司工厂、挪威和瑞典的几家足球俱乐部等。德国铁路系统运行未受影响,但车站显示出发、到达车次信息的屏幕受到影响,为此,德国铁路公司加派人手在车站为旅客提供信息。

多国当局正敦促各大组织机构及时更新安全软件,运行防病毒程序,并将数据备份到其他地方。

事件起因

攻击

北京时间12日晚上10点,英国16家医院首先被报道同时遭到网络攻击,这些医院的网络被攻陷,电脑被锁定……黑客要求每台电脑支付等额价值300美元的比特币,否则将删除电脑所有资料……事情发生时英国上下一片慌乱。—瞬间,医院里的电脑一台接一台地被感染,医院的IT部门也马上响应,要求关停所有没被感染的电脑。

没有了电脑的内部病例沟通系统,医生不能给病人做X光、CT等检查,因为这些系统已经全部数字化,本应直接在电脑上把图像传给医生。

一个病人在NHS医院排了10个月的队等待做一台心脏手术,却在手术即将开始的最后关头遇上网络攻击,手术被紧急取消。

约克郡的一名药剂师表示,没有了电子处方,他只能重新开始使用纸笔,找不到病人的历史记录,感觉回到了石器时代。

很快,全英国上下越来越多的医院汇报自己的电脑收到攻击,而所有被攻击的电脑,显示的都是一个电脑被锁定的红框。

蔓延

正当所有人都觉得这是一场针对英国医院的网络袭击时,更多消息传来,不只是英国,这一场网络攻击几乎席卷全球!

西班牙:电话公司(Telefonica)、天然气公司(Gas Natural)等都已受到病毒影响。

意大利:大学机房中招……

德国:火车站系统中招……

俄罗斯:政府内政部超过1000台电脑受到攻击瘫痪,俄罗斯内政部称,病毒通过Windows操作系统感染该国的电脑后,已经实现“本土化”。

美国:联邦快递公司受这款病毒侵袭。

据安全专家统计,整个攻击遍布全世界超过99个国家和地区,那些幸免的国家里,要么几乎没有电脑,要么几乎没有网络。

“罪魁祸首”或是他?

这样肆虐全世界的病毒袭击,已经很久没有出现在人类世界的新闻当中了。而此次事件的多方矛头,都指向一种名为“WanaCrypt0r 2.0”的蠕虫病毒。这种病毒被广泛认定为是根据 NSA(美国国家安全局)此前泄露的黑客渗透工具之一,永恒之蓝(Eternal Blue)升级而来。

假如这次事件明确指向NSA的渗透武器泄露事件,那么此次大规模病毒肆虐恐怕很难被定义为孤立事件。

反而更有可能是,此次事件与之前著名的黑客组织“影子经纪人(Shadow Brokers)”攻破NSA黑客武器库,导致大量基于Windows系统漏洞的黑客工具流失事件有关。这次流散出的工具绝不仅仅是“永恒之蓝”一种或一个类型。其中隐含的未知风险,也许比目前大众判断中更加惊人。

据悉,在一个月前的4月15日,已经屡次出手“教训”NSA的神秘组织“影子经纪人”发布过一份关于NSA的泄密文档。

这份300M的转存文档中,是NSA旗下黑客组织“方程式”的入侵工具,主要针对微软的Windows系统和装载SWIFT系统的银行。

这些恶意攻击工具中,包括恶意软件、私有的攻击框架及其它攻击工具。根据已知资料,其中至少有设计微软23个系统漏洞的12种攻击工具,而这次完成“变身出击”的永恒之蓝,不过12种的其中之一而已。

影子经济人所上传泄露工具

永恒之蓝所针对的是Windows中的SMB网络文件共享协议所存在漏洞。其他针对RDP远程显示协议、Kerberos 服务器认证协议的尊重审查(EsteemAudit)、 爱斯基摩卷(Eskimo Roll)等等,说不定还在暗中蠢蠢欲动。

更加令人在意的,是泄露出的攻击工具中另一个主要构成部分,是针对银行、政府系统所使用的SWIFT系统的漏洞攻击工具。影子经纪人说,这些武器的主要目的是NSA用来攻击中东地区银行。而如果这些工具为别有用心的犯罪者掌握,那事件更加不堪设想。

抛开技术工具不说,我们来回顾一下这次剧情:神秘的黑客组织“影子经纪人”宣布攻破了据说为NSA开发网络武器的美国黑客组织“方程式”(Equation Group)的系统,并下载了他们的攻击工具对外传播,借以证明NSA组织并实施了大量针对他国的非法黑客攻击。

简单来说,就是一个神秘高手为了揭开另一个“大内高手”的真面目,把他发明的武林至毒给偷出来并散布到了江湖上。然后,江湖上的阿猫阿狗得到了这份神秘武器,一场腥风血雨就此展开…..

等等….如果你看过生化危机的话,后面的剧情可能你都该猜着了。

这里不妨简单回顾一下这个“小李飞刀,例不虚发”的神秘组织——影子经纪人。

2016年8月,这个组织首次亮相在人类面前。这个神秘黑客组织宣布自己攻破了NSA的防火墙,并且公布了思科ASA系列防火墙,思科PIX防火墙的漏洞。

随后他们还公开拍卖得到的黑客工具包,宣布如果收到超过100万比特币,就会释放他们已经拥有的大量黑客工具。但显然世界人民还是不太买黑客的面子,这次拍卖最终获得了2比特币的尴尬结果。

赚钱心情强烈的黑客组织,又在2016年10月开启了众筹活动,宣布当他们收到10000比特币后将提供给每一位参与众筹者黑客工具包。12月,众筹活动又尴尬的失败了。

虽然这个有点傻萌气质的傲娇黑客组织在赚钱的路上屡屡掉坑,但他们偷来的东西却不断被证明货真价实。先是思科和Fortinet发出了安全警告,随后著名的泄密者爱德华·斯诺登,以及NSA多名前雇员都证明了这份工具包的真实性。

有意思的是,影子经纪人还发布了证据,表明中国的大学和网络信息供应商是NSA入侵最频繁的领域。

作为全世界雇佣最多计算机专家的单位,NSA的内部机密被真实网络黑客入侵绝对是首次。而造成的影响恐怕也比想象中严重很多。

今年4月,搞事情绝不嫌事大,并且永远抓住NSA怒怼的影子经纪人再次出手。直接放出了这份长久没有卖出去的工具包。随后其中一个工具,就在今天的世界袭击中被找到了身影。无论正邪善恶,这个团队和被他们窃取了的NSA,恐怕都难以撇清责任。

分析:勒索软件的威胁远未消失

网络安全专家指出,勒索软件网络攻击大规模爆发于北京时间12日晚8点左右,当时国内有大量机构和企业的网络节点已关机,因此15日开机将面临安全考验。许多重要的计算机系统处于内网环境,无法访问前述域名,并且也可能无法及时更新安全补丁,因此仍可能面临较大风险。

网络安全专家建议,用户要断网开机,即先拔掉网线再开机,这样基本可以避免被勒索软件感染。开机后应尽快想办法打上安全补丁,或安装各家网络安全公司针对此事推出的防御工具,才可以联网。

被该勒索软件入侵后,用户主机系统内的照片、图片、文档、音频、视频等几乎所有类型的文件都将被加密,加密文件的后缀名被统一修改为.WNCRY,并会在桌面弹出勒索对话框,要求受害者支付价值数百美元的比特币到攻击者的比特币钱包,且赎金金额还会随着时间的推移而增加。

国家互联网应急中心博士、工程师韩志辉表示,目前,安全业界暂未能有效破除该勒索软件的恶意加密行为。用户主机一旦被勒索软件渗透,只能通过专杀工具或重装操作系统的方式来清除勒索软件,但用户重要数据文件不能完全恢复。

建议解决方案

除了国家网络与信息安全信息通报中心的建议外,我们帮您整理了一份临时解决方案,现在就手把手教你:如何设置电脑,防范勒索病毒。

临时解决方案:

开启系统防火墙

利用系统防火墙高级设置阻止向445端口进行连接(该操作会影响使用445端口的服务)

打开系统自动更新,并检测更新进行安装

Win7、Win8、Win10的处理流程

1、打开控制面板-系统与安全-Windows防火墙,点击左侧启动或关闭Windows防火墙

2、选择启动防火墙,并点击确定

3、点击高级设置

4、点击入站规则,新建规则

5、选择端口,下一步

6、特定本地端口,输入445,下一步

7、选择阻止连接,下一步

8、配置文件,全选,下一步

9、名称,可以任意输入,完成即可。

XP系统的处理流程

1、依次打开控制面板,安全中心,Windows防火墙,选择启用

2、点击开始,运行,输入cmd,确定执行下面三条命令

net stop rdr

net stop srv

net stop netbt

3、由于微软已经不再为XP系统提供系统更新,建议用户尽快升级到高版本系统。

敲诈者木马正处于传播期,被病毒感染上锁的电脑还无法解锁。建议尽快备份电脑中的重要文件资料到移动硬盘、U 盘,备份完后脱机保存该磁盘,同时对于不明链接、文件和邮件要提高警惕,加强防范。

综合编辑:张秋颖

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如有侵权请联系网站管理员删除,联系邮箱1856753@qq.com。