前面介绍过爆破工具hydra,这里再介绍一个爆破工具medusa。

medusa翻译成中文就是美杜莎,这是一个账户密码爆破软件。作者有提到开发medusa的初衷有一部分就是因为受不了hydra不稳定性和过量消耗资源。

medusa主要有这几个优点:

稳定性好

速度控制得当,相对不容易触发服务屏蔽或者锁死机制

基于线程

其实最新版的hydra在稳定性这方面已经有了一定的提升。

medusa也存在这两个缺点:

不支持协议没有hydra多,比如不支持rdp

web-form支持存在缺陷

最新版Kali是集成了medusa的,如果你不是在Kali中使用medusa,可以去官网下载源码解压后使用,官网地址:

http://foofus.net/

可以通过-d查看medusa支持的服务:

medusa -d

常用的协议基本也都覆盖到了。

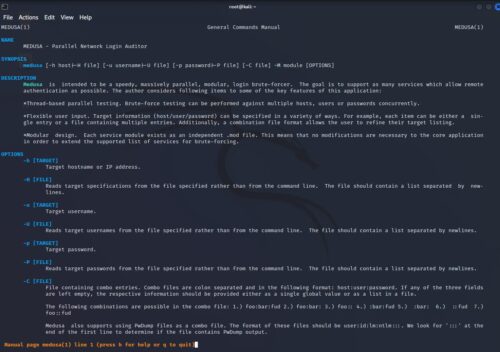

拿到任何命令行工具,第一件事当然是看帮助文档,由于medusa的-h参数不是帮助文档,虽然直接跟一个-h会由于参数使用错误给出一些提示参数,但是正确查看medusa的帮助文档是使用man命令:

man medusa

这里简单解释一下各个参数,这些工具的参数没必要死记硬背,主要还是靠平时多用加深印象。

-h:指定目标主机名称或者IP地址

-H:指定包含目标主机名称或者IP地址文件

-u: 指定使用的用户名

-U:指定包含使用的用户名文件

-p:指定使用的密码

-P:指定使用的密码文件

-C:指定包含用户名和密码的文件

-O:指定日志输出的文件

-e:和hydra的e一样,不过medusa的参数e只能跟两个参数,n-尝试空密码登录,s-尝试用户和密码进行登录

-M:指定目标服务或者叫模块

-m:传递参数给模块

-d:显示所有支持的模块

-n:使用非默认Tcp端口

-s:使用SSL加密传输

-g:设定连接超时时间,默认是3秒

-r:设定重试间隔时间,默认为3秒

-R:设定一个在连接失败导致放弃爆破前的重试次数,总共会连接重试次数+1

-c:设定一个等待请求响应的时间,默认是500微秒

-t:设定线程数量

-T:设定同时测试的主机数量

-L:开启并行化,每个用户使用一个线程

-f:在任何主机上找到第一个账号/密码后,停止破解

-F:在任何主机上找到第一个有效用户名/密码后停止审核

-b:不使用banner请求

-q:显示模块的使用信息

-v:设定日志详细程度,0-6之间

-w:错误调试级别,0-10之间

-V:显示版本信息

-Z:继续上一次的爆破

直接一点的破解命令如下:

medusa -M smbnt -h 192.168.218.131 -u chen -P passwords_john.txt -e ns -F

我使用的Windows系统管理员账户名就是chen,所以-u后面跟的是一个chen。

爆破结果

使用下面这个命令:

medusa -M ssh -h 192.168.218.129 -u root -P passwords_john.txt -e ns -F

执行结果:

爆破结果

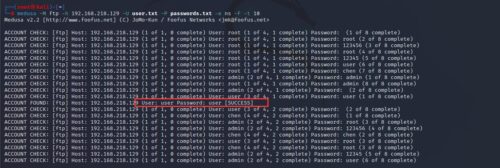

使用下面这个命令:

medusa -M ftp -h 192.168.218.129 -U user.txt -P passwords.txt -e ns -F -t 10

需要自己准备账户字典和密码字典,执行的时候使用-t多使用一些线程进行爆破,加快效率。

爆破结果

使用下面这个命令:

medusa -M mysql -h 192.168.218.129 -u root -P passwords_john.txt -e ns -F

执行结果:

爆破结果

靶机的数据库没设置密码,被-e n捕获。

不管是medusa还是hydra,都只是工具,爆破的核心还是高质量的字典。所以不要执着于工具,会任意一种爆破工具就可以了。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如有侵权请联系网站管理员删除,联系邮箱1856753@qq.com。